Archivo

Sumarización de ruta en IPv4 e IPv6

A continuación voy a dejar un ejercicio donde nos pide el resumen las rutas de una red, tanto en IPv4 e IPv6, se realiza el resumen más no la configuración de los routers, switch, etc.

El ejercicio es tomado de la version 5 del CCNA:

6.4.2.5 Lab – Calculating Summary Routes with IPv4 and IPv6.. Les dejo el Link del PDF como el PKT. Cualquier consulta estoy a la ayuda.

auto-mdix en switch Cisco.

Analizando la nueva versión de cisco respecto al CCNA he topado con un tema respecto a la << configuración automática de conexión cruzada de interfaz dependiente del medio >> al que se lo llama (auto-mdix) en los switch de Cisco, al habilitar está función los puertos detectan automáticamente que tipo de cable se ha conectado al switch, al tipo de cable me refiero a si es cruzado o directo.

Recordemos que actualmente las tarjetas de red ya sea para PC o las que vienen para las laptop, se puede conectar cualquiera de estos dos tipos de cable sin dar problema.

Bien, ¿En que switch viene la opción de auto-MDIX? Esta configuración viene de manera predeterminada en los switches Catalyst 2960 y 3560.

Cisco recomienda que al momento de configurar la interfaz de los switch, se configure en «auto» la comunicación duplex, de esta manera la interfaz negocia automáticamente la comunicación con el dispositivo conectado, así mismo la velocidad del puerto. De esta manera el auto-MDIX funciona correctamente sin dar problemas.

A continuación un ejemplo practico y sencillo hecho en Packet Tracer.

Comandos para configurar NAT en router CISCO

Se debe saber que el NAT se configura en los routers de BORDE.

NAT estático: Traducción uno a uno.

R1(config)#ip nat inside source static [IP LOCAL] [IP GLOBAL] R1(config)#interface fastethernet 0/0 R1(config-if)#ip nat inside R1(config-if)#description Interfaz de LAN a traducir R1(config)#interface serial 0/0/1 R1(config-if)#description Interfaz WAN (serial) hacia el ISP o Internet R1(config-if)ip nat outside.

NAT dinámico. Se trata de una traducción uno a uno, pero realizada en modo dinámico utilizando un conjunto de direcciones públicas.

R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 (direcciones locales a ser traducidas) R1(config)#ip nat pool NAT1 dirección-ip-inicial -- dirección-ip-final netmask x.x.x.x R1(config)#ip nat inside source list 1 pool NAT1 (Asocia la lista creada para definir las direcciones locales a traducir) R1(config)#interface fastethernet 0/0 R1(config-if)#ip nat inside R1(config)#interface serial 0/0/1 R1(config)#ip nat outside

Configuración de PAT con la interfaz pública conectada a la red pública.

R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 R1(config)#ip nat inside source list 1 interface serial 0/0/1 overload

Configuración de NAT con PAT utilizando más de una dirección pública

R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 R1(config)#ip nat pool NAT1 ip-de-inicio ip-final netmask 0.0.0.0 R1(config)#ip nat inside source list 1 pool NAT1 overload

Comandos adicional

R1# clear ip nat translation *

R1(config)# ip nat translation timeout [segundos] tiempo que se mantiene una TABLA nat DINÁMICO en la tabla de traducción

Monitoreo

R1# show ip nat translation

R1# debug ip nat

R1# show ip nat statistics

Configuración de seguridad básica de un switch cisco

1. Establecer contraseñas de acceso.

switch # conf t switch(config) # line console 0 switch (config-line)# password cisco switch (config-line)# login switch (config-line)# line vty 0 15 switch (config-line)# password cisco switch (config-line)# login switch (config-line)# exit switch (config)# enable secret class

2. Configuración de la capa 3 en el switch

switch(config)# vlan 99 switch (config-vlan)# exit switch (config)# interface vlan 99 switch (config-if)# ip address dirección ip mask switch (config-if)# no shutdown switch (config-if)# exit switch (config)#

3 asignar puertos del switch a la vlan 99

switch# conf t switch (config)# int range fa0/1 - 24 |-----el switch es de 24 puertos------------ switch (config-if-range)#switchport access vlan 99 switch (config-if-range)# exit

4 Establecer GW predeterminada del switch.

switch(config)#ip default-gateway direccion-ip switch(config)# exit

5 verificar la conf de la LAN

switch# sh int vlan 99

6 configurar velocidad del puerto y conf duplex para una interfaz del puerto

switch# conf t switch (config)# int fa0/18 switch (config-if)#speed 100 switch (config-if)#duplex full switch (config-if)#end verificar conf del puerto switch# sh int fa0/18 Guardar la conf switch# copy run start

Determinar las direcciones MAC del switch

switch# sh mac-address-table

Limpiar tabla de direcciones MAC

switch# clear mac-address-table dynamic

Configurar una MAC estática

switch (config)# mac-address-table static <dirección MAC> vlan 99

Eliminar la MAC estática

switch (config)# no mac-address-table static <dirección MAC> vlan 99

7 Configuración de la seguridad del puerto fa0/18

switch# conf t switch(config)# int fa0/18 switch(config-if)#switchport port-security switch(config-if)#switchport mode access switch(config-if)#switchport port-security maximum 2 switch(config-if)#switchport port-security mac-address sticky switch(config-if)#switchport port-security violation protect switch(config-if)#exit Con esto el switch acepta solo dos dispositivos para que aprenda las direcciones mac de dichos dispositivos y para que bloquee el tráfico de host invalidos.

8 Modificar la seguridad de un puerto para que se conecte un solo host.

switch(config-if)#switchport port-security maximum 2 switch(config-if)#switchport port-security violation shutdown

9 verficar resultados

switch# sh port-security

Instalador CCNA2 V 4.0 Conceptos y protocolos de enrutamiento

Aquí os dejo para que puedan descargar el instalador del CCNA2 V 4.0 Conceptos y protocolos de enrutamiento, es más interactivo que en versión PDF, con simulaciones etc. Además ayuda a algunos aprender de una manera más rápida.

descarga el programa aquí

Practica 9.9.1: Reto de habilidades de integración: Ethernet conmutada. CCNA1

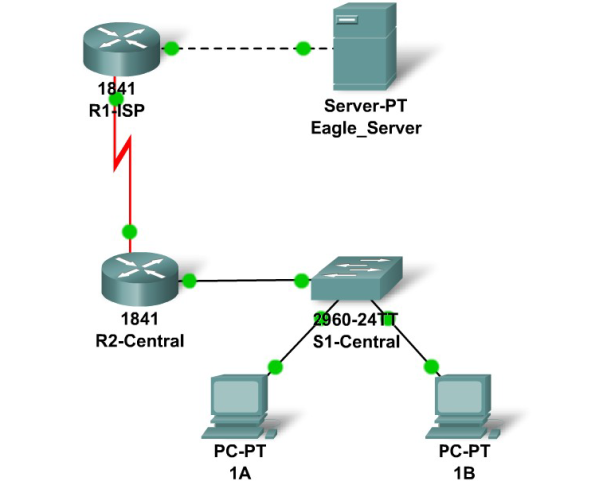

Diagrama de topología:

Tabla de enrutamiento:

| Dispositivo | Interfaz | Dirección IP | Mascara de Subred | Gateway predeterminado |

| R1-ISP | Fa0/0 | 192.168.111.134 | 255.255.255.248 | N/C |

| S0/0/0 | 192.168.111.138 | 255.255.255.252 | N/C | |

| R2-CENTRAL | Fa0/0 | 192.168.111.126 | 255.255.255.128 | N/C |

| S0/0/0 | 192.168.111.137 | 255.255.255.252 | N/C | |

| PC1A | NIC | 192.168.111.1 | 255.255.255.128 | 192.168.111.126 |

| PC1B | NIC | 192.168.111.2 | 255.255.255.128 | 192.168.111.126 |

| Eagle-server | NIC | 192.168.111.133 | 255.255.255.248 | 192.168.111.134 |

En la tabla las direcciones IP que estan resaltadas con negrita, son las respuestas que se sacara acontinuacíon.

El ejercicio nos da un bloque de direcciones IP de 192.168.111.0/24. De ahí se sacaran tres subredes.

Las asignaciones de subredes son:

- Primera subred, LAN de estudiantes actual, al menos 100 hosts (fa0/0 en R2-CENTRAL).

- Segunda subred, LAN ISP existente, al menos 5 hosts; (ya configurados).

- Tercera subred, WAN existete, enlace punto a punto; (ya configurado).

Para la primera subred LAN, nos pide para 100 hosts.

«Ojo» Subneteo aplicando VLSM

El bloque es 192.168.111.0/24 Mask 255.255.255.0,

Para 100 hosts es : 192.168.111.0/25 Mask 255.255.255.128

Como el prefijo es 25, por lo tanto afecta al 4 octeto y

los incrementos se realizan ahí

Ejemplo

/25 /26 /27 /28 /29 /30 /31 /32

2^7 2^6 2^5 2^4 2^3 2^2 2^1 2^0

128 64 32 16 8 4 2 1 Hosts

128 192 224 240 248 252 254 255 Mask

128 64 32 16 8 4 2 1 Incremento

(Si nos pideran 45 hosts entonces seria 2^6(/26) y mask 255.255.255.192)

Entonces

Para 100 hosts, LAN de estudiantes es : 192.168.111.0/25 Mask 255.255.255.128

Para 5 hosts, LAN ISP es: 192.168.111.128/29 Mask 255.255.255.248

Para el enlace WAN, enlace punto a punto:192.168.111.136/30 Mask 255.255.255.252

(Los incrementos respectivos son o, 128, 8 y el ultimo incremento sería de 4 que

sería = a 140)

Y para calcular las direcciones mas utilizables o lo que pida el ejericio, sería:

DirRed: 192.168.111.0 rango: 192.168.111.1 -192.168.111.126 192.168.111.127

192.168.111.128 rango: 192.168.111.129-192.168.111.134 192.168.111.135

192.168.111.136 rango: 192.168.111.137-192.168.111.138 192.168.111.139

En la tabla que nos piede terminar:

Para la interfaz F0/0 de R2-CENTRAL use la dirección más utilizable en la subred

LAN de estudiantes existentes.

"La más utilizable" sería la ultima dirección valida:192.168.111.126 255.255.255.128

Para los hosts 1A Y 1B use las dos direcciones menos utilizables de la subred LAN

de esutdiantes existentes.

"Menos utilizables" sería las primeras direcciones validas:192.168.111.1 y

192.168.111.2 ambas con 255.255.255.128

Se aconseja leer la tarea 2, ya que cuando se configura las direcciones IP, no existe comunicación con el router ni con el servidor. Por experiencia propia a veces se configura las direcciones IP esperando que ya funcione y no fue, nos llevo más tiempo la tarea 2 que la tarea 1 😀

Ejemplo:

Lo que nos pide la tarea 2 es configurar todas las interfaces Ethernet para que autonegocien la velocidad y el dúplex (Que alcanzar un funcionamiento full dúplex de 100 Mbps si ambos extremos del enlace pueden admitirlo). Ejemplo

El enrutamiento estático, nos pide por defecto la 0.0.0.0, para que allá comunicación de los hosts al server y viceversa. Ejemplo

Gracias 😀

CCNA 1 Libro en PDF exploración 4.0 Conceptos y protocolos de enrutamiento

El lunes 10 de septiembre de 2012 se ha iniciado el Cisco en mi ciudad, así que comparto con ustedes el libro en formato PDF del CCNA 1 exploración 4.0 «Conceptos y protocolos de enrutamiento» espero que les sirva a ustedes.

Aquí el Link en dropbox: CCNA