Caso de estudio: Hotspot Mikrotik, ALTAI TECHNOLOGIES, UBIQUITI Y USER MANAGER

Hace uno meses realizamos con mis compañeros de trabajo la implementación de un hotspot en un hotel reconocido en mi ciudad, antes de eso realizamos el estudio, los equipos a poner y como hacer para poder optimizar el Internet inalámbrico (WIFI) hacia los clientes.

¿Qué equipos instalar?

Bueno, antes de analizar, la empresa x donde trabajo tenia disponible 4 equipos de la marca ALTAI TECHNOLOGIES, modelos: A8 (outdoor), A2-Ei (outdoor), A2 (Outdoor) y cpe C1 (Indoor/Outdoor) con estos equipos prácticamente cubríamos el 95 % del hotel tanto interior como exterior.

Bueno, después completaríamos al 100%. Ahora tocaba analizar el equipo que nos permitiría centralizar todos esos AP’s, se necesitaba un ROUTER, habíamos trabajado con los routers Mikrotik, haciendo ruteo, redirigiendo puertos y tambien hotspot pequeños por así decirlos o que funcionen temporalmente y sin necesidad de utilizar un software que me permita administrar los usuarios y a la vez autenticar estos..

Pero, ¿qué pasa cuando los que van a ingresar a los usuarios son los de recepción? los de recepción no pueden ingresar al mikrotik e ir agregando usuarios, así que decidimos utilizar el famoso User Manager y también por necesidad de tiempo y (por presupuesto no analizamos otro software qué nos permitiera hacer lo del user manager) yo había probado el User Manager anteriormente y no lleno mis expectativas tal vez puede funcionar para manejar pequeñas conexiones 10,15,20 no más pero para manejar 100 o 200 y más clientes deja mucho que desear, es cierto tiene muchas opciones y hasta para monetizar, pero después que hemos realizado la instalación y las pruebas correspondientes, no, no, no.

Errores de interfaz tanto en chrome, como en firefox, no sé en el explorer en donde no te mostraba los usuarios simplemente te mostraba un pagina en blanco, ni actualizando la pagina resultaba, tenias que hacer logout e ingresar de nuevo, errores de persistencia en base de datos, en donde a un usuario agregado le modificabas la clave y no se actualizaba, se necesitaba eliminar completamente el usuario y crearlo nuevamente y muchos errores más, imagínense esto donde la/el recepcionista tiene que cumplir un estándar de check-in de 3 minutos o menos tiempos en ciertos hoteles 5 estrellas funcionan así, e imagínense la ansiedad que tienen dichas personas si no funciona el software ya se imaginan sonando el teléfono del departamento de sistemas, ring, ring, ring…..

En fin, a mi personalmente no me gusta el User Manager, los desarrolladores deberían darle más tiempo, dedicándole estoy seguro que tendrá un buen futuro, bueno independiente de los errores se decidió por el user manager ya que el router principal era un RB 1100 AHx2, que nos brindaba todas las prestaciones del caso…

Bien como faltaba un 5% por cubrir solo interiores optamos por los famosos Unifi AP LR y por un basebox AP mikrotik y con eso se cubrimos un 100%, como se darán cuenta es una mezcla de equipos de diferente marca, ALTAI, mikrotik, ubiquiti.

Configurando la parte del WIFI los ALTAI que son unos equipos potentes, aquellos que han trabajado en ALTAI me darán la razón, automáticamente los equipos se configuran el canal, 1 -6-11 para que no se solapen, bueno después configuramos el resto de AP’s igual en los canales se le configuraba en modo automático…

Para el SSID configuramos 4 nombres SSID1 para habitaciones, SSID2 para los salones, SSID3 para el restaurant y SSID4 para el gym, es aquí donde se presento un problema, el usuarios que se autenticaba utilizando el SSID1 e ingresaba con éxito, luego se iba al restaurant y se conectaba al SSID3 correspondiente al restaurant tenia que hacer login de nuevo, y eso no tenia que funcionar así, ya que el cookie se mantenía en el router por 2 días, revisamos la configuración del hotspot en el mirkotik y habilitamos la otra opción que era login por mac-cookie que según la wiki de mirkotik fue creado para optimizar las conexiones a través de los móviles, pero tampoco funciono..

Mi opinión personal, pienso que si se utilizaría una sola marca de AP estos problemas posiblemente no pasaría o utilizar una red mallada, por ejemplo https://unifi-mesh.ubnt.com/#management (Buen presupuesto) bueno en fin, buscamos soluciones en Internet, wikis, y por ahí vimos la palabra «roaming» vimos ejemplos pero solo estaban hechos en mikrotik, y unos de esos era poner todos los equipos el mismo SSID y fijarlos en un mismo canal, what? imagínense todos los equipos en una misma frecuencia, no teníamos otra alternativa y el tiempo para terminar el proyecto se nos venia encima, sabíamos que si utilizamos está opción el rendimiento del WIFI bajaría en un porcentaje, utilizamos está opción y realizamos pruebas por horas y funciono el usuario no tenia que autenticarse cada vez, así el usuario se haya desconectado o no este generando tráfico, se volvía a conectar sin problemas..

Sumarización de ruta en IPv4 e IPv6

A continuación voy a dejar un ejercicio donde nos pide el resumen las rutas de una red, tanto en IPv4 e IPv6, se realiza el resumen más no la configuración de los routers, switch, etc.

El ejercicio es tomado de la version 5 del CCNA:

6.4.2.5 Lab – Calculating Summary Routes with IPv4 and IPv6.. Les dejo el Link del PDF como el PKT. Cualquier consulta estoy a la ayuda.

auto-mdix en switch Cisco.

Analizando la nueva versión de cisco respecto al CCNA he topado con un tema respecto a la << configuración automática de conexión cruzada de interfaz dependiente del medio >> al que se lo llama (auto-mdix) en los switch de Cisco, al habilitar está función los puertos detectan automáticamente que tipo de cable se ha conectado al switch, al tipo de cable me refiero a si es cruzado o directo.

Recordemos que actualmente las tarjetas de red ya sea para PC o las que vienen para las laptop, se puede conectar cualquiera de estos dos tipos de cable sin dar problema.

Bien, ¿En que switch viene la opción de auto-MDIX? Esta configuración viene de manera predeterminada en los switches Catalyst 2960 y 3560.

Cisco recomienda que al momento de configurar la interfaz de los switch, se configure en «auto» la comunicación duplex, de esta manera la interfaz negocia automáticamente la comunicación con el dispositivo conectado, así mismo la velocidad del puerto. De esta manera el auto-MDIX funciona correctamente sin dar problemas.

A continuación un ejemplo practico y sencillo hecho en Packet Tracer.

Bloqueo de Facebook (https) y muchas páginas más con Mikrotik

Después de aprender mucho sobre router Mikrotik en el trabajo, su flexibilidad, su facilidad de configurar y para mi opinión la marca Mikrotik se esta posicionando de una manera sorprendente en el mercado, en especial en los ISP que ofrecen el servicio de Internet en los usuarios finales, si bien es cierto en los ISP de nivel 1 normalmente no utilizan los router Mikrotik como routers de Borde.

La facilidad que da de configurar los router Mikrotik, al igual que los AP’s y estaciones de la misma marca, se posicionan perfectamente para ISP’s que ofrecen el servicio de Internet de manera inalámbrica y también para oficinas y empresas pequeñas.

Algunos usuarios le dicen a los técnicos que configuran su router, si pueden bloquear ciertas páginas, normalmente hay muchas maneras de bloquear, incluso hay muchos foros que están los script ya hechos para bloquear ciertas páginas, pero siempre había comentarios como por ejemplo «Facebook se bloquea, pero si ingreso de esta manera «https://www.facebook.com» yo si puedo ingresar» entonces como ahora casi siempre, siempre al abrir cualquier pagina en Internet se abre directamente al https no al http.

Bien para bloquear con http o https se realiza de la siguiente manera.

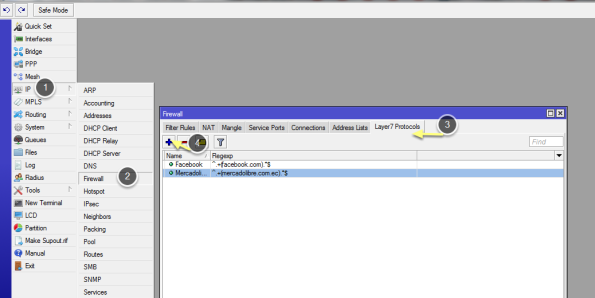

A través de la capa de aplicación (Layer 7), entonces ingresamos al Mikrotik, en IP, firewall y layer 7

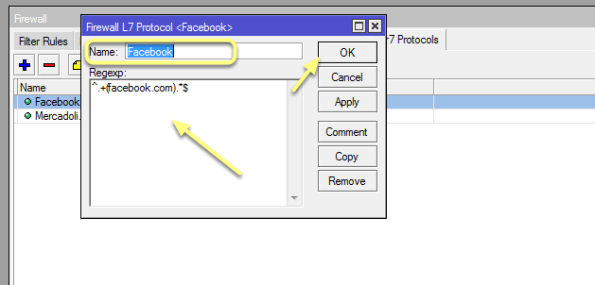

Una vez que hagamos click en el signo + nos sale una ventana denominado Firewall L7 Protocol <Facebook>

En la etiqueta Name ponemos un nombre de referencia, normalmente el nombre de la página.

En regexp: ingresamos la siguiente cadena — ^.+(nombre_de_página).*$–, entonces si se quiere bloquear Facebook seria entonces. ^.+(facebook.com).*$

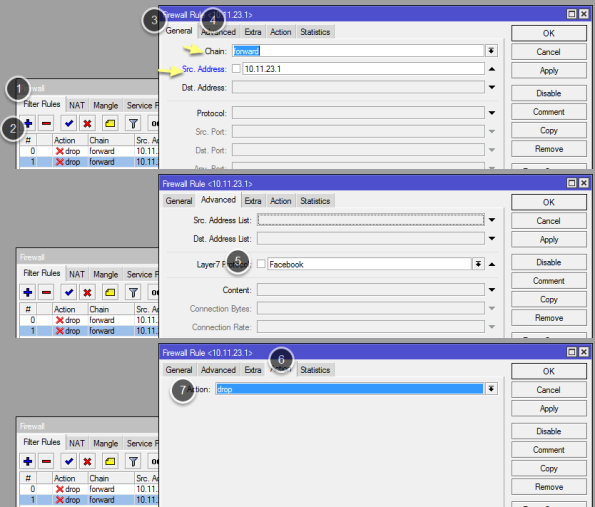

Una vez realizado todo eso, se va al filtro de reglas (Filter Rules), ahí es donde se especifica que dirección IP, rango de IP’s o el pool de direcciones que se va relacionar con la página o las páginas que se van a bloquear.

y eso es todo, eso bloqueara páginas incluso con https (443)

Para poder verlo desde el terminal, el comando es el siguiente

[admin@MikroTik] /ip firewall layer7-protocol> prin

Informe Trimestral (2014) sobre el estado de Internet global dado por Akamai

Como saben Akamai es una plataforma Inteligente de computación distribuida para la entrega de contenidos global de Internet, de manera que le permite recopilar grandes cantidades de información sobre parámetros como: velocidad de conexión, tráfico de ataques, conectividad/disponibilidad de la red. Así como los patrones de tráfico a través de las principales propiedades de la web y proveedores de medios digitales.

En resumen Akamai realiza un análisis profundo en tres temas específicos: seguridad, Internet y adopción de banda ancha y conectividad móvil.

Seguridad.

Durante el primer trimestre Akamai registro ataques provenientes de 194 países, siendo el principal china ubicándose en el primer puesto seguido de Estados Unidos

Uno de los puertos atacados segun Akamai es el 445, seguido del puerto 80, también surgieron ataques a través del protocolo NTP y vulnerabilidades de WordPress.

Adopción del Internet a nivel Global.

Internet y la adopción de banda ancha en el primer trimestre, Akamai observó un aumento del 1,6% en el número de direcciones IPv4 únicas que se conectan a la Akamai Intelligent Platform, creciendo a poco más de 795 millones, o alrededor de 12,5 millones más que se han visto en el cuarto trimestre de 2013 .

En cuanto a las velocidades de conexión, la velocidad de conexión media global creció 1.8% a 3.9 Mbps y la velocidad de conexión pico media mundial cayó un 8,6%, partiendo de 2014 a 21.2 Mbps. A nivel país / región, Corea del Sur sigue teniendo la más alta velocidad de conexión media en 23,6 Mbps, y Corea del Sur tuvo la mayor velocidad de conexión máxima promedio en 68,5 Mbps. A nivel mundial, la banda ancha de alta (> 10 Mbps) la adopción creció 9.4% a 21%, y Corea del Sur sigue siendo el país con el mayor nivel de adopción de banda ancha alta, a 77%.

Conectividad móvil.

En el primer trimestre de 2014, las velocidades de conexión móvil promedio (agregados a nivel país) oscilaron entre un máximo de 14,7 Mbps en Corea del Sur a una baja de 1,0 Mbps en Argentina. La velocidad media de conexión móvil pico oscilaron entre 114,2 Mbps en Australia a 5.0 Mbps en Irán. Ucrania tuvo el 89% de sus conexiones móviles en banda ancha (> 4 Mbps), mientras que tres países tenían sólo el 0,1% de las conexiones a esas velocidades. En base a los datos de tráfico recogidos por Ericsson, el volumen de tráfico de datos móviles creció aproximadamente un 15% entre el cuarto trimestre de 2013 y el primer trimestre de 2014.

Velocidad medía de conexión en América.

Existen diferencias significativas en la adopción de banda ancha en América. Casi la mitad de los países encuestados de la región no vio suficientes conexiones a Akamai por encima de 10 Mbps en el primer trimestre para calificar para el ranking mundial, y entre los países que se clasifican a nivel mundial, las tasas de adopción de banda ancha alta siguen siendo bastante bajo.

Los Estados Unidos y Canadá siguen siendo los dos únicos países de la región con las tasas de adopción de más de 10%, mientras que el resto de países se esfuerzan por acercarse siquiera el 5% de adopción. En el lado positivo, siete de los ocho países que califican vieron fuertes aumentos trimestrales, todos por encima de 10%, con Uruguay más del doble de trimestre a trimestre. Sólo Chile vio una tasa de adopción de banda ancha más baja en comparación con el cuarto trimestre de 2013, perdiendo 11%. Entre los países encuestados que no calificaron para la inclusión, todos vieron aumentos trimestrales en alta adopción de banda ancha, pero las tasas de adopción de estos países siguen siendo extremadamente bajo, con Ecuador el único

por encima de 1%.

Si quieren leer el informe completo de Akamai, está aquí.

Sobre IPv6 por Akamai aquí.

Enrutamiento con Linux

Navegando por el universo del Internet, encontré este pdf sobre enrutamiento en Linux, lo he pasado de «pasadita» y está super. Aquí les dejo el Link en dropbox. 😀

Por que se fracasa la implementación de IPv6 en algunos ISP de nivel 3.

Razones por las que no se logra implementar IPv6 (protocolo de Internet versión 6) en ISP (Proveedor de Servicio de Internet).

Experiencia personal, al querer implementar IPv6 en un ISP.

- Temor. El temor a nuevas tecnologías por parte de administradores de red, es un factor potencial para que no se logre implementar el protocolo de Internet versión 6 (IPv6), es cierto, implementar nueva tecnología es un reto para los administradores de red, implica investigación, tiempo, capacitación y experiencia en nuevas tecnologías.

- Falta de apoyo de los proveedores superiores (nivel 1 ^ 2): El proyecto que se pensaba implementar se trataba de que el protocolo IPv6 trabaje junto con el protocolo IPv4, esto se conoce como doble pila, al igual que los servicios DNS, DHCP, una vez que se tenia en funcionamiento con IPv4 los servicios de DNS y DHCP, entonces vendría la implementación de IPv6. Debido a que es un proveedor de nivel 3 se tenia dos opciones para poder obtener los bloques IPv6. Opción 1: A través de nuestro proveedor local y Opcion 2: A través de LACNIC. Por se un proveedor de nivel 3 no se cuenta con presupuesto abultado, por lógica la opción 2 queda descartada. La opción 1 se suponía que era una de los mejores y aceptables y aquí es donde el viene el problema, desde mi punto de vista la obligación de un ISP de nivel 1 o 2 es brindar los recursos necesarios a sus clientes para poder tener una conectividad eficiente, lamentablemente el proveedor local nos rechazo la petición del bloque IPv6, por razones: «WTF», «toma tiempo configuración del router, WTF!!».

- Bueno por último y el más importante es el PRESUPUESTO. Un ISP de nivel 3 con falta de presupuesto esta condenado a desaparecer, por simple razones, la tecnología avanza de una manera vertiginosa y si no se esta actualizando de una manera periódica la tecnología tanto hardware, software, equipo de redes, no se puede puede brindar una conectividad eficiente al usuario, el presupuesto es fundamental, tan fundamental que un proveedor tenga implementado IPv6 en su backbone ya que las direcciones IPv4 están prácticamente terminadas en América Latina.

CSIRT- Recomendaciones organizacionales y normativas para la integración de un CSIRT en la Organización.

Tomado del proyecto amparo (LACNIC), mas información aquí. «Manual: GESTIÓN DE INCIDENTES DE SEGURIDAD INFORMÁTICA»

Un CSIRT es un equipo que ejecuta, coordina y apoya la respuesta a incidentes de seguridad que involucran a los sitios dentro de una comunidad definida.

Cada miembro de una comunidad debe ser capaz de entender lo que es razonable esperar de su equipo, un CSIRT debe dejar claro que pertenece a su comunidad y definir los servicios que el equipo ofrece. Además cada equipo debe publicar sus políticas y procedimientos de operación.

Es preciso enfatizar que sin la participación activa de los usuarios, la eficacia de los servicios de un CSIRT puede disminuido considerablemente. particularmente el caso con los informes. Como mínimo, los usuarios necesitan saber que deben informar los incidentes de seguridad, saber como y donde deben reportarlos.

También se presenta un panorama general de las tres áreas principales:

- La publicación de la información por un equipo de respuesta.

- la definición de respuesta del equipo con relación a la respuesta de otros equipos.

- Y, la necesidad de comunicaciones seguras.

¿Qué se protege con un CSIRT?

Un equipo de respuesta debe tener como objetivo proteger infraestructuras criticas de la información, en base al segmento de servicio al que esté destinado así deberá de ser su alcance para cubrir requerimientos de protección sobre los servicios de que brinda.

Por ejemplo: Las infraestructuras criticas de un país esta distribuidas en grandes sectores, los cuales pueden ser.

- Agricultura.

- Energía.

- Transporte.

- Industrias.

- Servicios Postales.

- Suministro de agua.

- Salud pública.

- Telecomunicaciones.

- Banca / Finanzas.

- Gobierno.

Mientras que las estructura de información están segmentadas de la siguiente manera.

- Internet: Servicios web, hosting, correo electrónico, DNS.

- Hardware: Servidores, Estaciones de trabajo, equipos de red.

- Software: Sistemas operativos, aplicaciones, utilitarios.

- Sistema de control: SCADA, PCS/DCS

Comandos para configurar NAT en router CISCO

Se debe saber que el NAT se configura en los routers de BORDE.

NAT estático: Traducción uno a uno.

R1(config)#ip nat inside source static [IP LOCAL] [IP GLOBAL] R1(config)#interface fastethernet 0/0 R1(config-if)#ip nat inside R1(config-if)#description Interfaz de LAN a traducir R1(config)#interface serial 0/0/1 R1(config-if)#description Interfaz WAN (serial) hacia el ISP o Internet R1(config-if)ip nat outside.

NAT dinámico. Se trata de una traducción uno a uno, pero realizada en modo dinámico utilizando un conjunto de direcciones públicas.

R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 (direcciones locales a ser traducidas) R1(config)#ip nat pool NAT1 dirección-ip-inicial -- dirección-ip-final netmask x.x.x.x R1(config)#ip nat inside source list 1 pool NAT1 (Asocia la lista creada para definir las direcciones locales a traducir) R1(config)#interface fastethernet 0/0 R1(config-if)#ip nat inside R1(config)#interface serial 0/0/1 R1(config)#ip nat outside

Configuración de PAT con la interfaz pública conectada a la red pública.

R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 R1(config)#ip nat inside source list 1 interface serial 0/0/1 overload

Configuración de NAT con PAT utilizando más de una dirección pública

R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 R1(config)#ip nat pool NAT1 ip-de-inicio ip-final netmask 0.0.0.0 R1(config)#ip nat inside source list 1 pool NAT1 overload

Comandos adicional

R1# clear ip nat translation *

R1(config)# ip nat translation timeout [segundos] tiempo que se mantiene una TABLA nat DINÁMICO en la tabla de traducción

Monitoreo

R1# show ip nat translation

R1# debug ip nat

R1# show ip nat statistics

Calculo de Subredes y host.

Vamos a calcular el calculo de subredes de una manera sencilla y que no nos llevara mucho tiempo.

Vamos a realizar el ejemplo con un red de clase C.

Por ejemplo se pide que se calcule 12 subredes de la siguiente dirección 192.168.1.0/24

Lo primero que se debe hacer es determinar cuantos bits se necesita para poder obtener la subredes que nos piden.

La formula es la siguiente: «2ˆn» donde n es el número de bits que se roban a la parte de host.

192.168.1.0/24 la mascara es 255.255.255.0

La mascara en bits 11111111.11111111.11111111.00000000

Como nos pide 12 subredes entonces 2^4 se obtiene 16 subredes, 12 para utilizarlos y 4 para futuro

en los router actuales se pueden utilizar las 16 subredes, ya que está activado por defecto el "IP SUBNET-ZERO".

La nueva mascara seria: 11111111.11111111.11111111.1111 0000 255.255.255.240 "/28"

Para calcular el rango de subredes es simple, utilizando el incremento.

Cuarto octeto:

128 64 32 16 8 4 2 1

1 1 1 1 0 0 0 0

Aquí entra en juego el incremento como se ve el prefijo es /28 por lo tanto el incremento va de 16 en 16

La subred 0: 192.168.1.0 /28 rango de host validos: 192.168.1.1 - 192.168.1.14 broadcats 192.168.1.15

La subred 1: 192.168.1.16 . . .

La subred 2: 192.168.1.32 . . .

La subred 3: 192.168.1.48 . . .

La subred 4: 192.168.1.64 . . .

La subred 5: 192.168.1.80 . . .

La subred 6: 192.168.1.96 . . .

La subred 7: 192.168.1.112

La subred 8: 192.168.1.128

La subred 9: 192.168.1.144

La subred 10: 192.168.1.160

La subred 11: 192.168.1.176

Para Uso futuro

La subred 12: 192.168.1.192

La subred 13: 192.168.1.208

La subred 14: 192.168.1.224

La subred 15: 192.168.1.240